Datenleck bei Under Armour: 72 Millionen Datensätze geleakt – was Unternehmen jetzt daraus lernen sollten

Stand: 21. Januar 2026 – zuletzt aktualisiert

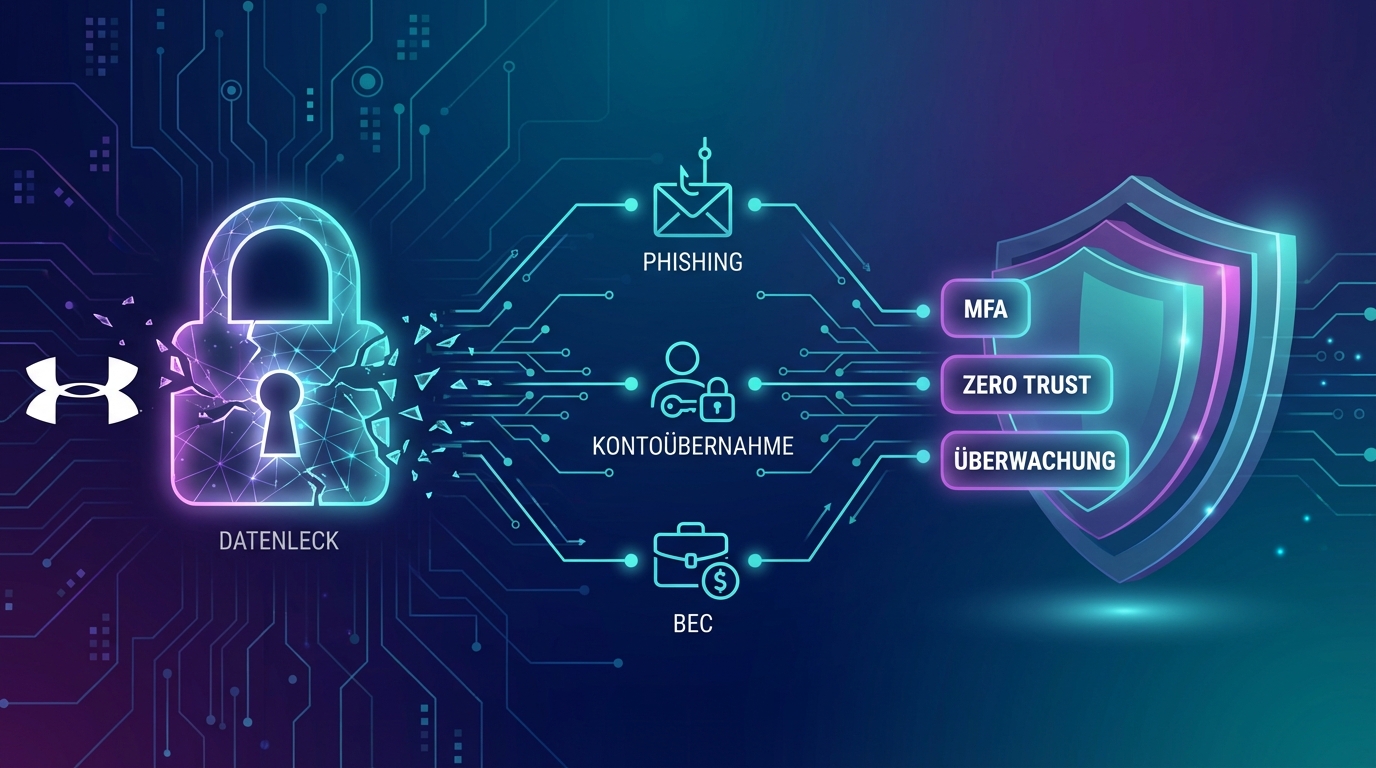

Das Datenleck bei Under Armour ist ein gutes Beispiel dafür, wie schnell aus einem Einbruch (hier: im Kontext einer Ransomware-Gruppe) ein nachgelagerter Risiko-Cluster entsteht: Daten tauchen in Untergrundforen auf, werden weiterverkauft und später in Aggregatoren wie Have I Been Pwned (HIBP) verarbeitet. [News]

Für IT- und Security-Verantwortliche ist dabei weniger die Marke relevant – sondern die Frage: Welche Folgeangriffe werden dadurch wahrscheinlicher? Und: Welche Kontrollen reduzieren das Risiko messbar?

Kurz erklärt

Beim Vorfall rund um Under Armour sind laut Berichten rund 72,7 Millionen Datensätze in HIBP aufgenommen worden. Neben E-Mail-Adressen sollen auch personenbezogene Informationen (z. B. Name, Geburtsdatum, Geschlecht, Ort) und kauforientierte Daten betroffen sein – eine Kombination, die Social Engineering deutlich erleichtert. [News]

- Für Unternehmen: Erhöhtes Risiko für Phishing, Credential Stuffing und Business E-Mail Compromise (BEC) – insbesondere, wenn Mitarbeitende private Adressen beruflich (z. B. als Login) wiederverwenden.

- Für Security-Teams: Anlass, Exposure zu messen und Kontrollen zu härten: MFA, Session-Policies, Monitoring und Awareness-„Just in Time“.

TL;DR – die wichtigsten Schritte für Unternehmen

- Exposure prüfen: Domains/Adressen, die bei Ihnen im Einsatz sind, auf Leaks und Wiederverwendung prüfen.

- Identitäten absichern: MFA konsequent, risk-based Policies, harte Offboarding-Prozesse.

- E-Mail-Security hochziehen: Anti-Phishing, DMARC/SPF/DKIM, Awareness-Impulse für konkrete Kampagnenmuster.

- Monitoring & IR: Anomalien (Login/Device/Geo), klare Runbooks, schnelle Passwort- und Session-Resets im Ernstfall.

1. Was ist passiert – und warum ist das relevant?

Laut der Berichterstattung wurden 72,7 Millionen Datensätze, die Under Armour zugeordnet werden, in das Projekt Have I Been Pwned aufgenommen. Der Hintergrund: Eine Ransomware-Gruppe soll im Herbst des Vorjahres Daten entwendet haben; später tauchten Kundendaten in einem bekannten Untergrundforum auf. [News]

Entscheidend für Unternehmen ist die praktische Konsequenz: Solche Datensätze werden selten „nur“ veröffentlicht – sie werden angereichert (z. B. mit anderen Leaks), segmentiert (z. B. nach Regionen/Sprachen) und dann für zielgerichtete Angriffe genutzt. Das erhöht die Trefferquote von Phishing und senkt die Kosten für Angreifer.

2. Betroffenheit prüfen: pragmatischer Ansatz

Eine saubere Betroffenheitsprüfung ist mehr als „E-Mail-Adresse gefunden = Incident“. In der Praxis bewährt sich eine dreistufige Sicht: (1) Exposure (tauchen Adressen auf?), (2) Wiederverwendung (werden Passwörter recycelt?) und (3) Angriffsindikatoren (sehen wir bereits Login-Anomalien?).

2.1 Exposure: Welche Adressen sind realistisch relevant?

- Unternehmensdomain: z. B.

@firma.de– wenn Mitarbeitende Accounts mit Firmenadressen bei Drittanbietern nutzen. - Privatadressen mit Bezug zum Unternehmen: wenn diese im SSO-/Recovery-Kontext oder für Admins im Einsatz sind (Anti-Pattern, aber häufig).

- Shared Mailboxes:

sales@,info@– besonders attraktiv für Phishing, weil sie „offiziell“ wirken.

2.2 Wichtig: Datenschutz & interne Prozesse

Bei der Prüfung personenbezogener Daten (auch von Mitarbeitenden) sollten Sie – abhängig von Land/Unternehmen – Betriebsrat, Datenschutz und interne Richtlinien einbeziehen. Ziel ist eine risikobasierte Prüfung, keine flächendeckende Überwachung.

3. Typische Folge-Risiken: Phishing, ATO, BEC

Laut der Zusammenfassung sollen viele Einträge neben E-Mail-Adressen auch persönliche Merkmale und Informationen zu Käufen enthalten. Solche Kontextdaten sind für Angreifer wertvoll, weil sie Glaubwürdigkeit erzeugen (z. B. „Bezug auf Bestellung/Retouren“). [News]

3.1 Spear-Phishing mit „echtem“ Kontext

Erwartbar sind E-Mails, die sich als Support, „Rückerstattung“, Bonusprogramme oder Lieferprobleme tarnen. Das BSI empfiehlt hier u. a., auf Handlungsdruck, ungewöhnliche Links/Anhänge und Absenderanomalien zu achten – und organisatorische Meldewege zu etablieren. [Leitfaden]

3.2 Credential Stuffing & Account Takeover (ATO)

Sobald Angreifer eine Liste aus E-Mail-Adressen besitzen, testen sie automatisiert bekannte Passwortmuster – besonders dort, wo MFA fehlt. Deshalb sind MFA, Rate-Limits und Credential-Stuffing-Detektion zentrale Kontrollen.

3.3 Business E-Mail Compromise (BEC) als sekundäres Risiko

Ein „privater“ Leak kann zum BEC-Risiko werden, wenn (a) Mitarbeitende Passwörter wiederverwenden oder (b) Angreifer durch Kontextdaten glaubwürdig interne Kommunikation imitieren („Ich war gerade im Shop, brauche schnell…“). Das ist weniger Technik – und mehr Prozess, Freigaben und Awareness.

4. Konkrete Maßnahmen (Quick Wins bis nachhaltige Controls)

Die folgende Roadmap priorisiert Maßnahmen so, dass Sie kurzfristig das Risiko senken und langfristig robuste Kontrollen etablieren – ohne Over-Engineering.

4.1 Quick Wins (1–7 Tage)

- Awareness-Impulse „Just in Time“: 10-Minuten-Update an Mitarbeitende: typische Under-Armour-Bezugsmaschen, Meldeweg, „nicht klicken, melden“.

- MFA-Review: MFA-Quote für kritische Rollen (Admin, Finance, HR, IT) prüfen und konsequent nachziehen.

- Session-Hygiene: Bei konkretem Verdacht: Sessions invalidieren, Tokens zurücksetzen, Risk-Logins blocken.

- Mail-Gateway-Policy: Link-Detonation/URL-Rewrite, Attachment-Sandboxing, stärkere Quarantäne für „external“ + Dringlichkeit.

4.2 Stabilisierung (2–6 Wochen)

- DMARC/SPF/DKIM konsolidieren: Reduziert Spoofing und verbessert die Signalerkennung (auch intern im SOC).

- Conditional Access / Risk-based Access: Geo-/Device-/Impossible-Travel-Detektion, Schritt-up MFA, Block für Legacy Auth.

- Credential-Stuffing-Defense: Rate-Limits, Bot-Management, Passwort-Policy (inkl. blockierter Leaked-Passwörter, sofern Plattform verfügbar).

- Runbooks: Klare Incident-Playbooks (Wer entscheidet? Wer kommuniziert? Welche Systeme zuerst?) – orientiert an etablierten IR-Praktiken. [Best Practice]

4.3 Nachhaltig (6–12 Wochen)

- Identity as the new perimeter: Zero-Trust-nahe Maßnahmen: Least Privilege, PAM, starke Admin-Separation.

- Telemetry & Detection Engineering: Baselines für Login-/Mailbox-/Forwarding-Anomalien, Alert-Tuning, „known good“ Modelle.

- Drittanbieter-Risiko: Governance für SaaS-Nutzung (welche Dienste dürfen mit Firmenmail genutzt werden? wie ist MFA enforced?).

Interne Weiterführung (empfohlen)

- Security Assessments – Exposure, Identity- & E-Mail-Security pragmatisch bewerten

- Incident Response & Readiness – Runbooks, Logging, Rollen & Kommunikation

- Security Awareness – kurze, zielgruppennahe Trainings gegen Phishing/BEC

5. Checkliste für Security-Teams

| Bereich | Prüfpunkte | Priorität |

|---|---|---|

| Identity | MFA für Admin/Finance/HR, Conditional Access, Legacy Auth aus | hoch |

| DMARC/SPF/DKIM, Anti-Phishing Policies, Warnbanner „External“ | hoch | |

| Monitoring | Anomalous logins, Inbox-Forwarding-Regeln, OAuth App Consents, MFA Fatigue | hoch |

| IR/Prozess | Runbooks, Entscheidungswege, Kommunikationsbausteine, Evidence Handling | mittel–hoch |

| Awareness | Konkrete Beispiele, Meldeweg, kurze Wiederholung nach 2–4 Wochen | mittel |

6. FAQ

Wie prüfe ich, ob meine Organisation oder Mitarbeitende betroffen sind?

Prüfen Sie E-Mail-Domains und bekannte Adressen über etablierte Leak-Checking-Prozesse (z. B. über HIBP für Einzeladressen) und korrelieren Sie Treffer mit IAM-Logs (MFA-Status, ungewöhnliche Logins) sowie E-Mail-Security-Events. Wichtig: Datenschutz und Betriebsvereinbarungen beachten.

Welche Risiken entstehen, wenn „nur“ E-Mail-Adressen und Profildaten geleakt wurden?

Auch ohne Zahlungsdaten können Angreifer sehr zielgerichtetes Phishing, Credential Stuffing und Account-Takeover vorbereiten. Besonders riskant sind Kombinationen aus E-Mail + Name + Ort + Kaufhistorie, weil sie Vertrauen schaffen.

Muss ein Unternehmen nach einem Datenleck immer an Aufsichtsbehörden melden?

Wenn personenbezogene Daten betroffen sind, ist häufig eine Bewertung nach DSGVO erforderlich (Risiko für Rechte und Freiheiten). Ob eine Meldung nötig ist, hängt vom Einzelfall ab. Entscheidend sind Art der Daten, Umfang, Schutzmaßnahmen und das zu erwartende Risiko.

Welche Sofortmaßnahmen sind am wirksamsten?

Fokus auf Identitätsschutz (MFA, Passwort-Resets für risikobehaftete Accounts), E-Mail-Sicherheit (Anti-Phishing, DMARC), Monitoring (Anomalien) und klare Incident-Kommunikation. Parallel: Ursachenanalyse und Hardening der betroffenen Systeme.

Fazit: Datenleck bei Under Armour als praxisnaher Security-Realitätscheck

Das Datenleck bei Under Armour zeigt ein Muster, das wir in vielen Incidents sehen: Selbst wenn primär „nur“ Kundendaten betroffen sind, entsteht für Unternehmen schnell ein konkretes Folge-Risiko über Phishing, Credential Stuffing und Identitätsmissbrauch. Wer jetzt pragmatisch in Identity- und E-Mail-Controls investiert und Incident-Prozesse schärft, reduziert das Risiko messbar – und stärkt gleichzeitig Compliance und Business-Kontinuität.

7. Quellen & weiterführende Links

Offizielle und seriöse Referenzen zum Vorfall und zu Best Practices:

Datenleck: 72 Millionen Datensätze von Under Armour geleakt

heise online, abgerufen am 21.01.2026

Have I Been Pwned – Hinweis von Troy Hunt zur Aufnahme des Under-Armour-Datensatzes

HIBP (Troy Hunt), abgerufen am 21.01.2026

BSI – Schutz vor Phishing & Social Engineering (Übersicht und Empfehlungen)

Bundesamt für Sicherheit in der Informationstechnik (BSI), abgerufen am 21.01.2026

NIST – Computer Security Incident Handling Guide (SP 800-61)

NIST, SP 800-61 Rev. 2

Stand: 21.01.2026

Dieser Beitrag ordnet öffentlich verfügbare Informationen ein und leitet Best Practices ab. Für aktuelle Details zum konkreten Vorfall empfehlen wir zusätzlich die offiziellen Quellen und eine eigene Risikoanalyse.

Wie wir helfen können

Wenn Sie prüfen möchten, ob Ihre Organisation durch Leak-Daten, Credential Stuffing oder Phishing-Kampagnen erhöht exponiert ist: Wir unterstützen pragmatisch – von Quick Checks bis zu Incident-Readiness und Detection Engineering.

Sie möchten diese Schritte auf Ihr Unternehmen übertragen?

In einem kurzen Gespräch klären wir, welche Maßnahmen für Sie konkret sinnvoll sind – ohne Over-Engineering.